I Coincidenti - Tecnologie della Coscienza - Blog

Gli inserzionisti e gli operatori di marketing lanciano incantesimi su di noi per convincerci che siamo incompleti, inadeguati, immeritevoli. Attraverso l’astuta manipolazione dei simboli, sostituiscono le immagini archetipiche del divino interiore con immagini piatte di Nike e Coca-Cola all’esterno, convincendoci che l’unica via d’uscita da questa angoscia esistenziale fabbricata è continuare a consumare merda che non vogliamo né di cui abbiamo bisogno. Ci derubano della nostra connessione diretta con il luminoso e la soppiantano con la sete di pettegolezzi sulle celebrità e cultura pop in modo che le nostre menti possano proiettare il nostro desiderio per la dea perduta da tempo nel culo di Kim Kardashian. La loro magia nera è inevitabile: la vita moderna è contaminata da livelli estremamente tossici di inquinamento visivo, uditivo e mentale.

IN EVIDENZA

I mass media e i nostri politici del chakra della radice corrodono il nostro innato senso di interdipendenza e parentela inondando la nostra esperienza cosciente con la loro propaganda della paura. Manipolano simboli e fatti per spingere le masse in deliri nazionalistici di violenza orgiastica al fine di dividere e conquistare. Siamo stati desensibilizzati dal terrore al punto che le atrocità sono percepite come fatti inevitabili della vita. È un potente incantesimo che consente alla corporatocrazia di continuare a saccheggiare, estrarre, saccheggiare, sfruttare, rubare, stuprare e uccidere la terra mentre siamo tutti impegnati a cercare di apparire caldi per l’estate con le tendenze di moda per questa stagione.

CAUSE SOSTENUTE

I Coincidenti - Tecnologie della Coscienza - Blog

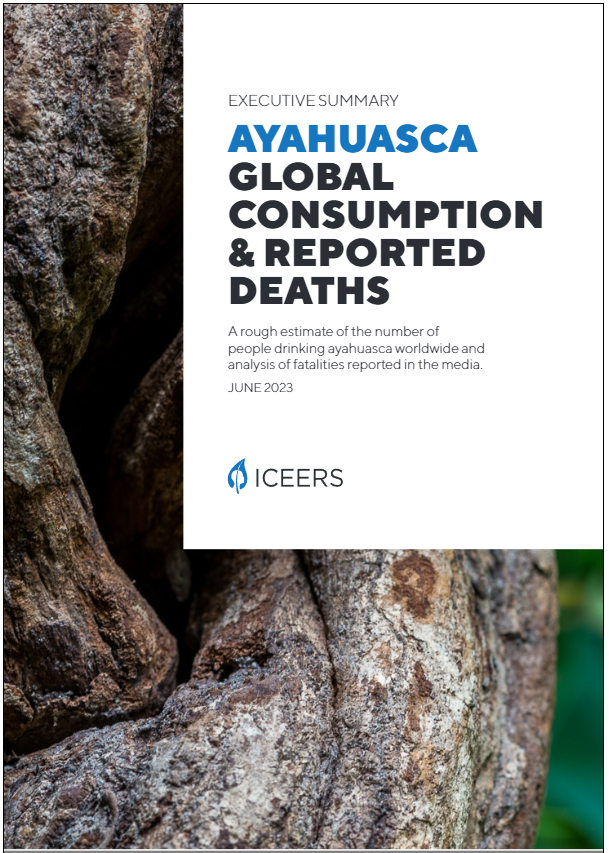

La stregoneria non è —soltanto— qualche mistero metafisico in agguato sotto il baldacchino oscuro e umido della giungla profonda. La magia nera non richiede una bacchetta di legno e un incantesimo fiabesco per essere efficace. Lo sciamanesimo amazzonico è efficace perché è abilitato da potenti sostanze che alterano la mente e che migliorano notevolmente la capacità di simboli e rituali di penetrare nelle profondità della mente inconscia e subconscia. La stregoneria occidentale è efficace perché è così pervasiva e normalizzata che non ce ne accorgiamo nemmeno più. È con noi dal momento in cui ci svegliamo al momento in cui chiudiamo gli occhi, con infiniti product placement e sponsorizzazioni a pagamento anche nei nostri sogni.